Broken Delegations in Multi domain forests

Wir standen vor folgendem Problem: Durch das öftere promoten und depromoten von Domaincontrollern (DNS Services, Global Catalogs) innerhalb der einzelnen Child Domains, waren die Delegations für die Sub-Domains im DNS Namespace komplett durcheinander bzw. nicht auf dem neuesten Stand.

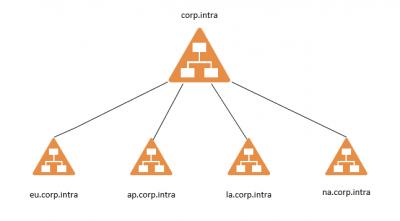

Nehmen wir an, man hat einen Active Directory Forest mit einer Root Domain und mehrere Child Domains per Region (z.B. Europa, Asien, Nordamerika, Lateinamerika).

Es befanden sich in der Liste der autoritativen Nameserver der Root Domain die falschen und veralteten Nameserver für die Delegierung der Sub (Child) Domains:

Wie man sieht, sollten auf Grund der Größe der Umgebung mehr als sechs Nameserver für die „eu“ SubDomain existieren. Darunter befanden sich auch ebenfalls Nameserver die gar nicht mehr existierten aber trotzdem noch als verantwortliche „delegierte“ Nameserver eingetragen waren.

Bei diesem Problem spricht man von sogenannten „Broken Delegations“, d.h. Delegierungen bzw. Weiterleitung von DNS Anfragen auf unverfügbare und veraltete Nameserver.

Symptome sind z.B.:

- Domänenübergreifende Namensauflösung funktioniert nicht (nameresolution across domains is not working)

- Domänenübergreifende Authentifizierungsprobleme (authentication problems across domains)

- DCDIAG Fehlermeldung 9003 (Dcdiag Event 9003)

Grund für diese Ursache ist, dass durch das promoten und depromoten von Domaincontrollern in den SubDomains, z.B. der eu.XXXXX.com, mit einem Account durchgeführt wurde, der keine Berechtigung hat Delegierung/Konfiguration in der Root Domain durchzuführen. In den meisten Fällen wurde dies durch Mitglieder der „Domain Admin“ Gruppe der Child Domains durchgeführt, die nun ebenfalls kein Recht besitzen, Delegierungen in der Root Domain Zone vorzunehmen.

Hier noch ein Hinweis: Um schnell zu prüfen, ob Ihre Delegierungen auf Nameserver funktionieren, nutzen Sie folgenden Technet Artikel: http://technet.microsoft.com/en-us/library/cc783657(v=ws.10).aspx

Mit dem Befehl DCDIAG ist dies natürlich auch möglich. Hier wird explizit auf das Problem hingewießen, falls die komplette Zone natürlich nicht verfügbar ist:

- 1 test failure on this DNS server

- DNS delegation for the domain eu.XXXX.com is broken on IP 10.0.0.1

- [Error details: 9003 (Type: Win32 – Description: DNS name does not exist.)]

Lösung:

Generell könnte man natürlich die Berechtigung diese Delegierung durchzuführen einfach über die „DNS Admin“ Gruppe der Root Domain erlauben, jedoch hätte man somit den „lokalen“ Domain Admins Schreibzugriff in die Root Domain gegeben, was eigentlich nur in der Hoheit der Enterprise Admins aus Microsoft Best Practice Perspektive zustehen sollte.

Wie konnten wir also das Update dieser Records und Delegierungen gewährleisten ohne Berechtigung in der Root Domain Zone zu vergeben?

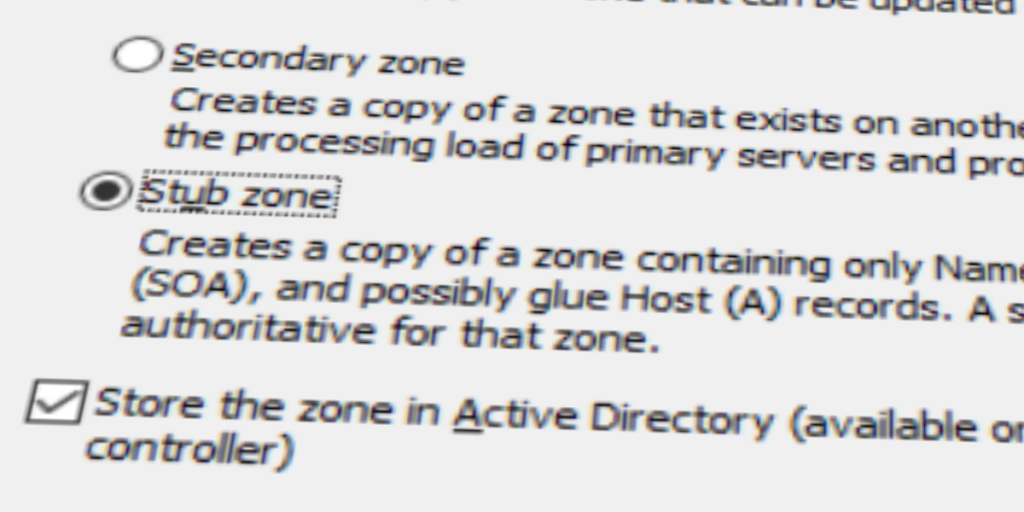

Stub-Zones:

Mithilfe von Stub-Zones in der Root Domain ist das möglich. Eine Stubzone ist die Kopie einer Zone, die nur die zum Identifizieren der autorisierenden Domain Name System (DNS)-Server für diese Zone erforderlichen Ressourceneinträge enthält. Mithilfe einer Stubzone kann ein DNS-Server, der eine übergeordnete Zone hostet, die autorisierenden DNS-Server für die zugehörige untergeordnete Zone erkennen, so dass die Effizienz der DNS-Namensauflösung erhalten bleibt. Auch in der Reihenfolge werden die Stub-Zones vor den delegierten Subdomains einer Domain bevorzugt.

Somit wurden alle Child Domains als Stubzones in den Root DNS Servern konfiguriert. Dies bietet nach Angabe von 2-3 Master Servern (existierende DNS Server der Child Domain) einen automatischen Lookup und einen immer aktuellen Stand der exisiterenden Nameserver für die Child Domains.