Aktivieren der SID-History mittels PowerShell

Die SID-History ermöglicht es dem AD-Benutzer, in der Zieldomain, auf die Ressourcen der Quelldomain zuzugreifen. Dies funktioniert indem auf dem Ziel-Benutzer die SID des Quell-Benutzers steht.

Damit die SID-History über den AD Trust von der Zieldomain auf die Quelldomain übergeben werden kann, muss die SID-Filterung deaktiviert werden.

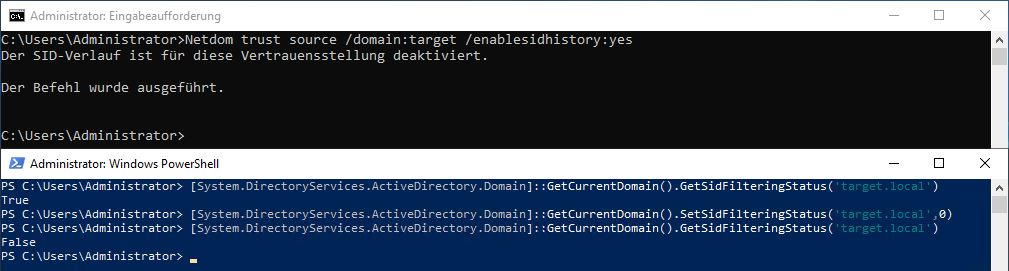

In der Vergangenheit funktionierte das mittels NETDOM.EXE

PROBLEM:

Wer versucht, die SID-Filterung zu deaktivieren wird jedoch schnell merken, dass das mit folgendem NETDOM.EXE Befehl nicht mehr funktioniert:

„Netdom trust TrustingDomainName /domain:TrustedDomainName /enablesidhistory:yes“

Nach Bestätigung des Befehls wird ausgegeben, dass der SID-Verlauf deaktiviert ist. Eine Aktivierung wird nicht durchgeführt.

LÖSUNG:

In der heutigen Zeit ist die PowerShell das optimale Mittel, um NETDOM.EXE zu ersetzen.

Mit folgendem Befehl lässt sich der aktuelle Status anzeigen:

[System.DirectoryServices.ActiveDirectory.Domain]::GetCurrentDomain().GetSidFilteringStatus('TrustingDomainName')Und mit folgendem Befehl die SID-History aktivieren:

[System.DirectoryServices.ActiveDirectory.Domain]::GetCurrentDomain().SetSidFilteringStatus('TrustingDomainName',0)Beide Befehle werden auf dem Quell-Domain-Controller unter Angabe der vertrauten Zieldomain ausgeführt.